Antes de mais nada, eu não cheguei a noticiar aqui todos os vazamentos de senha que ocorreram este mês, apenas o maior que foi o da Adobe. Possivelmente vocês viram sites de notícias por aí tratando sobre ataques hackers que ocorreram nesse mês em especial. Vamos fazer uma breve passada por eles:

- 130 milhões de senhas criptografadas de forma fraca foram roubadas da Adobe.

- O código fonte do Adobe Photoshop também vazou na internet

- 42 milhões de senhas sem criptografia NENHUMA foram roubadas da Cupid Media, a grande empresa por trás de sites de busca de namoros online.

- 840 mil senhas do MacRumors, um fórum largamente frequentado por amantes de plataformas Apple.

- Invasão e roubo de dados sensíveis do PR Newswire, um site americano importante de notícias e bolsa de valores.

- Invasão do departamento de energia americano, exército e departamento de saúdo com roubo de informações sensíveis de funcionários com conta bancária. Vale ressaltar que o departamento de energia tem controle do arsenal nuclear americano.

- Invasão e roubo de quase todos os dados da National White Collar Crime Center (NW3C), agência responsável por gerenciar todas as informações de ciber crime, além de registrar reclamações de violações de crimes na internet.

- Invasão e derrubada de sites do governo de Singapura e de contas do primeiro ministro, em protesto aos regulamentos de internet.

OK, ainda devem ter mais coisas a adicionar a essa lista, primeiro eu vou conversar sobre o motivo, e depois sobre como eles fizeram isso, ok?

No dia 5 de novembro de 1605 foi feita a prisão do revolucionário Guy Fawkes, um dos responsáveis por uma conspiração que visava matar o rei James I (Seria Rei Tiago primeiro em português?), Guy foi pego com diversos barris de pólvora que seriam utilizados para mandar tudo pelo ar, e foi exatamente o que ele disse quando interrogado sobre o motivo de tanta pólvora.

No dia 5 de novembro de 1605 foi feita a prisão do revolucionário Guy Fawkes, um dos responsáveis por uma conspiração que visava matar o rei James I (Seria Rei Tiago primeiro em português?), Guy foi pego com diversos barris de pólvora que seriam utilizados para mandar tudo pelo ar, e foi exatamente o que ele disse quando interrogado sobre o motivo de tanta pólvora.

Guy foi popularizado numa série de quadrinhos chamado V de vingança que depois gerou um filme com o mesmo nome, o protagonista usava uma máscara de Guy. Esta máscara depois se tornou símbolo de anonimidade durante o filme, e passou a ser utilizada pelo grupo Anonymous, perpetuando-se tal símbolo.

O Anonymous se trata de um grupo descentralizado que funciona como um nome comum entre cyber ativistas, ou hacktivistas.

Pudemos também ver muitas dessas máscaras durante os protestos no Brasil, não necessariamente ligadas ao grupo, mas ligadas ao filme e ao ideal de luta política que ele propõe.

Como celebração ao dia 5 de Novembro, se tornou comum entre os ativistas do grupo Anonymous provocar uma grande onda de protestos concentrada em forma de catástrofes pela internet, em geral eles escolhem o motivo, que neste ano foram as novas regulamentações de uso da internet que fere algumas liberdades antes concedidas.

Agora vamos falar sobre como isso tudo foi feito, e de novo vamos falar sobre a culpa da Adobe nisso tudo, só que agora se tratando de outro software deles, o ColdFusion.

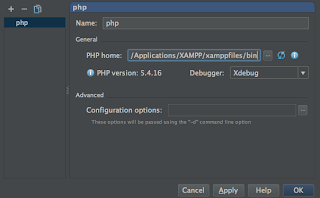

O Adobe ColdFusion é uma framework para desenvolvimento Web, em termos simples é uma ferramenta completa para fazer sites, com capacidade de se conectar a bancos de dados, possui sua própria IDE e linguagem de scripting.

Bom, o ColdFusion é amplamente usado em sites por aí, entre eles sites da Adobe, os da Cupid Media, e do governo americano (olha que coisa linda).

No final do ano passado e começo deste ano, hackers descobriram diversas falhas muito graves no ColdFusion, dentre elas inclusive uma falha que permitia qualquer um ter acesso de administrador em qualquer site feito pela plataforma: http://www.exploit-db.com/exploits/27755/ , http://www.exploit-db.com/exploits/24946/

Com credenciais de administrador, eles foram capazes de fazer tudo o que quiseram nesses servidores, inclusive instalar um bot que garimpava dados e enviava para um servidor oculto.

E agora essas falhas de segurança já se tornaram conhecidas por todos, mas até que isso fosse descoberto, deu tempo de sobra para que pudessem pegar informações de sabe-se lá quantos sites além dos que se tornaram publicamente conhecidos.

Mas ainda tem uma reviravolta nessa história toda: existem peritos independentes que ficam cavando os servidores da deep web atrás de informações e novidades do ciber crime. E numa dessas escavações que foram encontradas as senhas da Adobe, da Cupid Media e da NW3C, todas no mesmo servidor, provavelmente onde os hackers guardavam suas pilhagens.

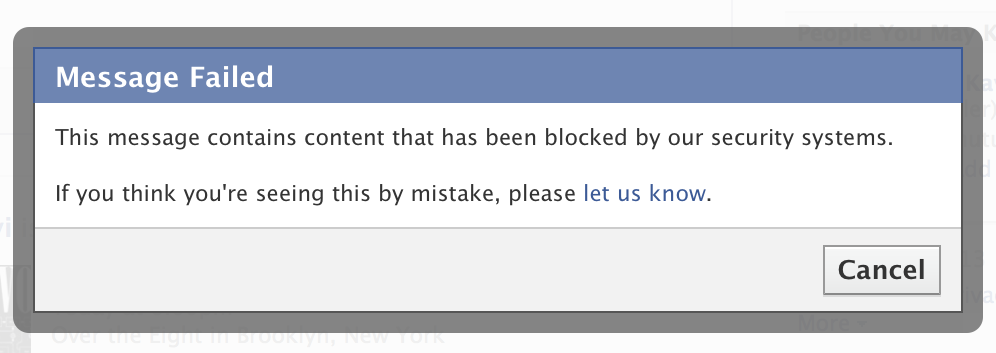

Mas se esses caras conseguiram achar, outros também conseguiam, e isso se provou verdade no final de Outubro e início de Novembro, quando soltaram no fórum do Anonymous a lista de logins e senhas da Adobe, bem como o código fonte do Photoshop.

As outras bases de dados ainda não apareceram por aí, mas com certeza já estão nas mãos de pessoas que poderão fazer de sua vida um inferno com elas.

No fundo eu só tenho a agradecer as pessoas que soltaram a lista da Adobe na internet, porquê assim todo mundo ficou atento para o que os hackers já tem em mãos, é melhor você trocar a senha agora sabendo dos riscos do que ser pego de surpresa sem saber de nada..

E quanto a esses vazamentos de informações, é como eu sempre digo: uma vez na internet é como mijo na piscina, não tem como tirar a menos que esvaziem ela toda...